我们使用的测试仪器是思博伦通信公司的SmartBits 6000B。控制台使用一台配置为PIII 1GHz/128M内存/20G硬盘的惠普台式机。

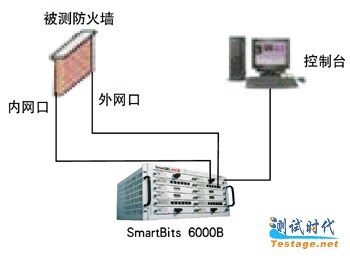

在测试百兆防火墙性能时,使用SmartBits 6000B的10/100M Ethernet SmartMetrics模块的两个10/100Base-TX端口,将其分别与防火墙的内外网口直连,如图1所示。测试千兆防火墙性能与百兆防火墙基本一样,使用1000Base-X SmartMetrics模块的两个1000Base-SX GBIC,通过光纤将其分别与千兆防火墙的内外网口直连。

图1

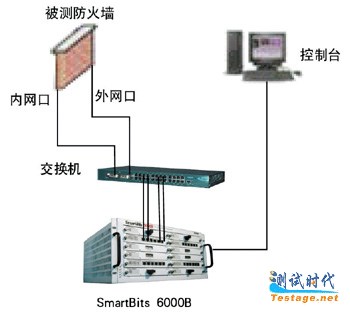

测试防火墙防攻击能力时,使用SmartBits 6000B的10/100M Ethernet SmartMetrics模块的4个10/100Base-TX端口,分别连接到港湾的礖ammer24交换机上(该交换机经过我们测试达到线速),防火墙的内外网口也连接到交换机上(千兆防火墙通过光纤与交换机连接)。如图2所示。

图2

测试软件为SmartFlow 1.50和WebSuite Firewall 1.10。

性能测试

我们的性能测试主要依照RFC2544、RFC 2647以及中华人民共和国国家标准GB/T 18019-1999《信息技术包过滤防火墙安全技术要求》、GB/T18020-1999《信息技术应用级防火墙安全技术要求》和GB/T17900-1999《网络代理服务器的安全技术要求》。

测试吞吐量、延迟和丢包率使用的是SmartFlow 1.50,测试双向性能时,每一个方向设置一个流(flow),单向性能测试设置一个流,测试使用的是UDP包。测试百兆防火墙与千兆防火墙的测试方法相同。测试防火墙双向、单向性能与最大并发连接数时,我们要求防火墙配置为内外网全通,测试起NAT功能后的性能时,防火墙只增加了NAT功能。测试双向性能时,我们选用了64字节、128字节、256字节、512字节、1518字节5种长度的帧,测试单向性能时,选用了64字节、512字节、1518字节3种长度的帧。吞吐量的测试时间为60s,允许的帧丢失率(Acceptable loss)设置为0(我们认为这样测得的数据才是真正意义上的吞吐量),测试延迟和丢包率的时间为120s,测试延迟的压力为10%和该种帧长的吞吐量。测试防火墙的最大并发连接数时,我们使用的是WebSuite Firewall 1.10,通过防火墙建立带HTTP请求的TCP连接(TCP Connection/HTTP),速率为500个请求/秒。防火墙启动NAT功能以后的性能测试方法与单向性能测试相同。

防攻击测试

在测试防火墙防攻击能力时,我们要求防火墙允许内外网相互访问,允许ping。每种攻击设置5个session,在100%压力下发攻击包,同时测试防火墙能否建立50000个HTTP连接(称之为背景流),连接速率也为500请求/秒。攻击由外网向内网发起,背景流为外网向内网建立HTTP请求。

测试SynFlood、Smurf、Land-based、Ping Sweep、Ping Flood 5种攻击时,共发送1000个攻击包;在测试 Ping of Death攻击时5个session发送5个超长包,每个超长包分成45个攻击包,共225个攻击包;测试TearDrop攻击时5个session共发送5个攻击,每个攻击由3段组成,一共发送15个攻击包。

我们使用NAI公司的Sniffer Pro 4.70对SmartBits 6000B的模拟受攻击端口进行抓包,过滤掉一些广播包、ARP包等非攻击包后,得到的就是透过防火墙的攻击包。

我们每种测试都进行三遍,取三次的平均值作为最后的结果。

功能考察

在防火墙的功能考察测试中,我们的工程师详细地阅读了送测防火墙随机提供的说明文档,实际地对每款防火墙进行了安装和配置。根据不同防火墙的差异性,我们通过Console口、Web方式以及某些防火墙特定的管理软件对防火墙进行了配置和尝试。我们在防火墙中实际考察了功能表中的功能,同时也考察了每种防火墙各种管理方式的易用程度、界面友好程度。

文章来源于领测软件测试网 https://www.ltesting.net/